L’objectif est de commander à distance des prises de courant télécommandées depuis un montage Arduino.

Arduino + récepteur RTL-SDR + télécommande 433,92 MHz

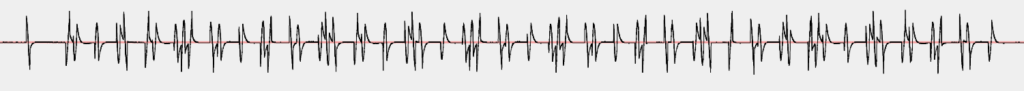

Modulation OOK (ASK) ???

Méthode :

Dans Universal Radio Hacker, après avoir enregistré le signal de la télécommande, si Autodetect parameters ne donne rien, on sélectionne sur le signal ce qui pourrait correspondre à 1 bit et on règle Samples/Symbol sur la valeur obtenue (selected), puis on tâtonne autour de cette valeur, l’objectif est de récupérer une trame qui se répète. Si la trame se répète entre 860 et 986 Samples/Symbol, on règle celui-ci sur 923 (la moyenne). On affine Samples/Symbol en divisant le nombre de samples de la trame par le nombre de bits.

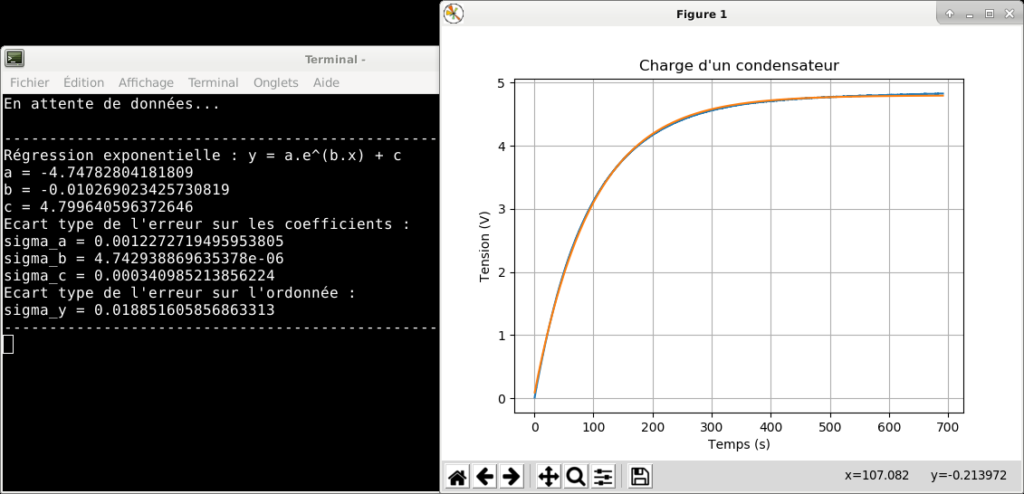

Puis on calcule la durée des impulsions de chaque bit :

137679 selected => 68,84 ms / 135 bits = 0,510 ms = 510 microsecondes

=> BIT_LEN 510 (dans le programme Arduino)

On calcule enfin la durée entre 2 trames en se basant sur le nombre de samples et Sample rate => SEQ_PAUSE dans le programme Arduino.

La télécommande de ma prise envoie le signal qui suit, j’arrive à décoder la trame mais pas à réémettre ce signal. Même le HackRF One en mode émission a du mal à se faire reconnaître ! À approfondir…