Liens :

https://github.com/miguelbalboa/rfid => doc

RFID / Arduino : Copy a card with known keys

Comprendre le NFC Mifare

Calcul du BCC

Cours RFID => MIFARE Classic EV1 1K

L’Atelier du Geek

Cloner une carte NFC

RFID Proximity Cloning Attacks

nfc-tools => https://www.kali.org/tools/libnfc/

mfoc => https://www.kali.org/tools/mfoc/

mfoc-hardnested

Installer nfc-tools et mfoc sur Debian :

sudo apt-get install libnfc-bin mfoc

nfc-list -v

Le fichier extended-std.keys ci-dessous se trouve à cette adresse.

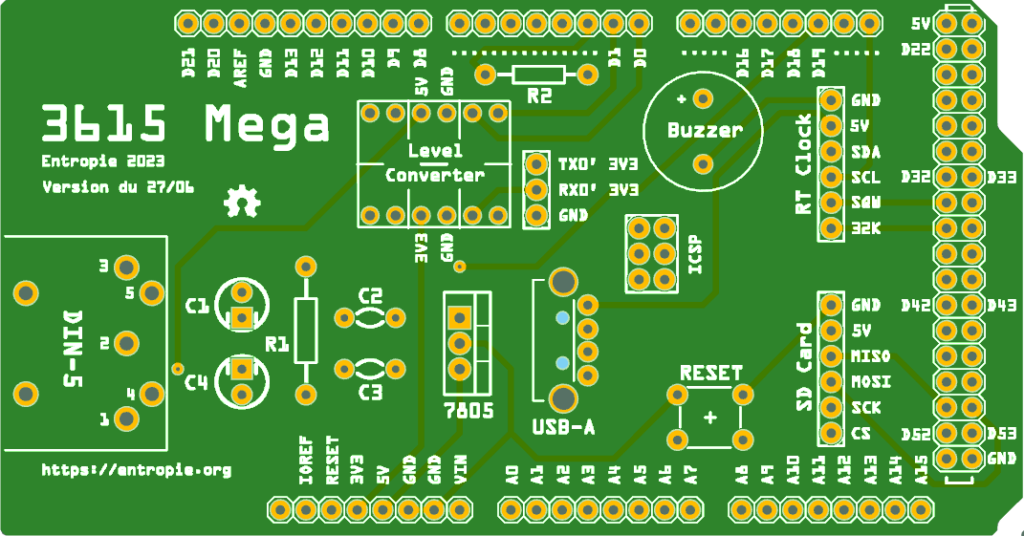

Carte utilisée : Secteur 0 réinscriptible (cf W ci-dessous)

mfoc -f extended-std.keys -O carte-originale.mfd mfoc -O carte-vierge.mfd nfc-mfclassic W a u carte-originale.mfd carte-vierge.mfd f

Pb : Toutes les clés passent à FFFFFFFFFFFF, la copie n’est donc pas parfaite. Poursuivre le clonage (sans l’option bloc 0) avec l’appli MIFARE Classic Tool sur Android.

Si nécessaire (« Card is not vulnerable to nested attack »), installer mfoc-hardnested :

git clone https://github.com/nfc-tools/mfoc-hardnested sudo apt-get install libnfc-devsudo apt-get install autoconf (nécessaire pour autoreconf ci-dessous)cd mfoc-hardnested autoreconf -vis ./configure make && sudo make install mfoc-hardnested -h

mfoc-hardnested -O carte-originale.mfd